自治体システム強靭化の主要件でLGWAN接続系とインターネット接続系の2環境を整備する事になります。その中でこのサイトで何度も出てきていますが、インターネット接続系からLGWAN接続系へのファイルの受け渡しをどうするかといった議論があります。この記事では割愛しますが、総務省の要求内容と実際の現場での感覚にギャップがあり、日本中で頭を悩ませ議論をしている混沌とした状態となっています。

ファイルの受け渡しについては、無害化が可能な「Votiro」が有名となっていますが、今回はCheckPointの「SandBlast」を利用したファイルの受け渡しの仕組みを考えてみたいと思います。

SandBlastの特徴

SandBlastの大きな特徴としては「振る舞い検知」と「無害化」の二つの機能が備わっているところです。この二つの機能を効果的に利用する事でより安全で利便性の高い運用が可能となります。

SandBlastを利用したファイル受け渡し

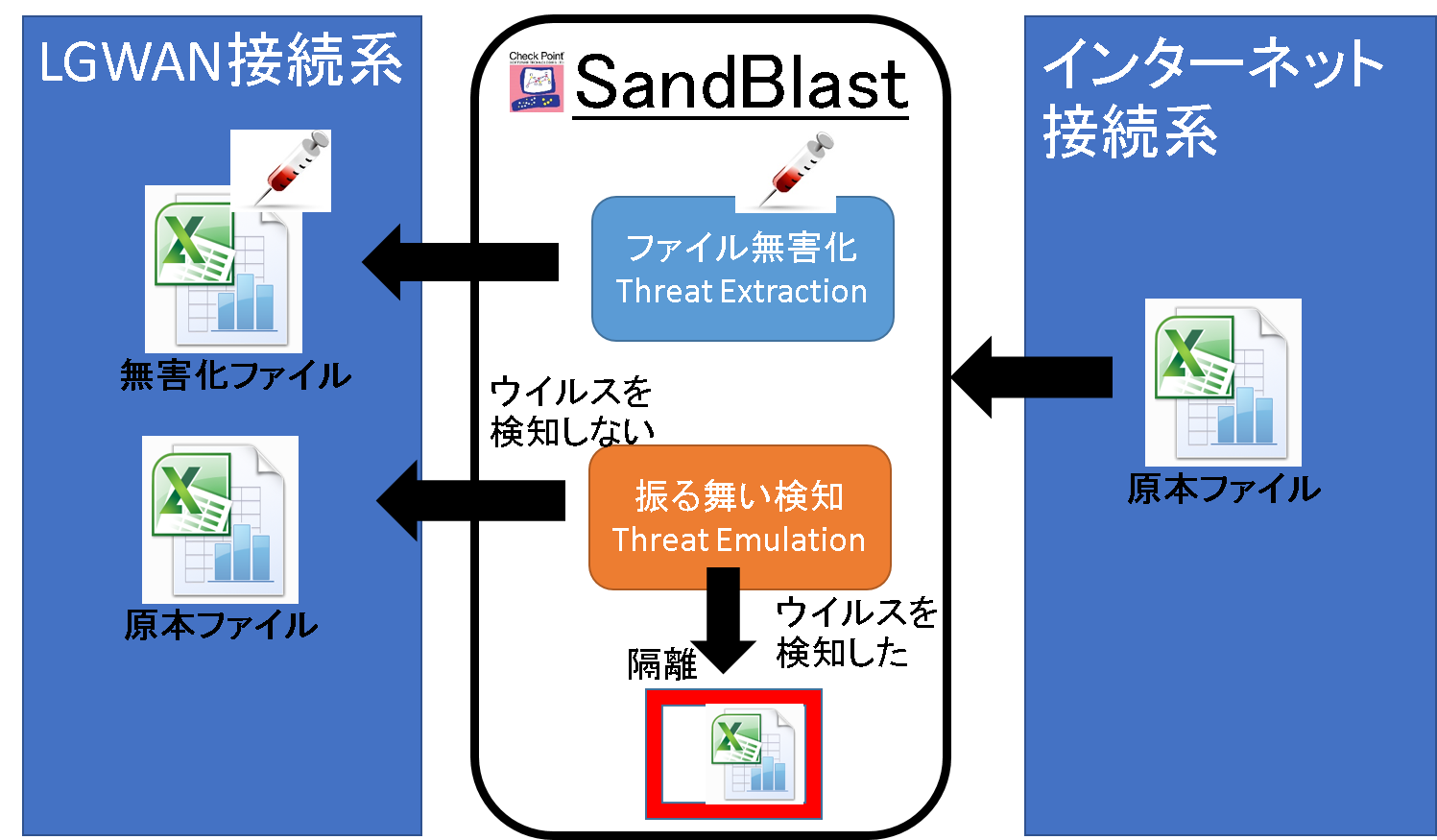

SandBlastを利用したメール無害化に関しての情報については結構ありましたが、ファイルの受け渡しの情報は無かったので、私なりに構成を考えてみました。下図のようになります。(画像はご自由にお使いください)

インターネット接続系からExcelファイルをLGWAN接続系へ受け渡す事を想定した図となっています。

- Excel原本ファイルをSandBlastへ移動させる

- Threat Extractionで「ファイル無害化」が行われ、無害化されたExcelがLGWAN接続系へ受け渡されます。この場合の無害化はVotiroと同じでプログラムの除去での無害化です。

- Threat Emulationで「振る舞い検知」がされます。ウイルスを検知した場合は、隔離され、検知されなかった場合はLGWAN接続系へ原本のままファイルが受け渡されます。

この構成の良いところ

この構成でのメリットとしては、無害化できないファイル(SandBlastではOfficeとPDFのみが無害化対象)については、振る舞い検知後の原本ファイルの利用が可能である点です。Votiroを検討した時に疑問に感じる「無害化できないファイルはどうする」といった悩みが解消されます。

まとめ

Threat Extractionの「ファイル無害化」とThreat Emulationの「振る舞い検知」の組み合わせ次第で、様々なパターンの構成が可能となりそうです。それぞれの環境やポリシーに合わせる事ができるでしょう。

コメント